Verwaltung des Lebenszyklus von Software und Hardware

Wartung – Austausch – Bewertung – Integration – Entwicklung

Auf dem Laufenden bleiben

Wir nehmen Ihnen die Last ab, Ihre Systeme auf dem neuesten Stand zu halten, indem wir dies für Sie tun. Wir verfügen über ausfallsichere Mechanismen, die sicherstellen, dass alle Sicherheitssysteme, die zum Schutz Ihrer Umgebung verwendet werden, über die neuesten Patches und Upgrades verfügen. Wir testen und validieren, dass diese Updates ordnungsgemäss funktionieren und dass keine anderen Systeme oder Konfigurationen geändert werden müssen, bevor sie in der Produktion eingesetzt werden.

Platz schaffen für Neues

Veraltete Sicherheitssysteme werden durch neue Lösungen ersetzt, die auf ein sich ständig änderndes Netzwerk reagieren. Neue Systeme bringen Herausforderungen bei der Integration mit sich.

Wir bei Open Systems implementieren laufend neue Technologien, um mit dem Wachstum unserer Kunden Schritt zu halten. Systeme sind vorab qualifiziert und werden ohne Betriebsunterbrechung in die Produktion gebracht. Unsere Prozesse und Automatisierung werden aktualisiert und Securityexperten und Kunden werden geschult, wenn neue Systeme in unsere einheitliche Sicherheitsplattform integriert werden.

Die Zukunft gestalten

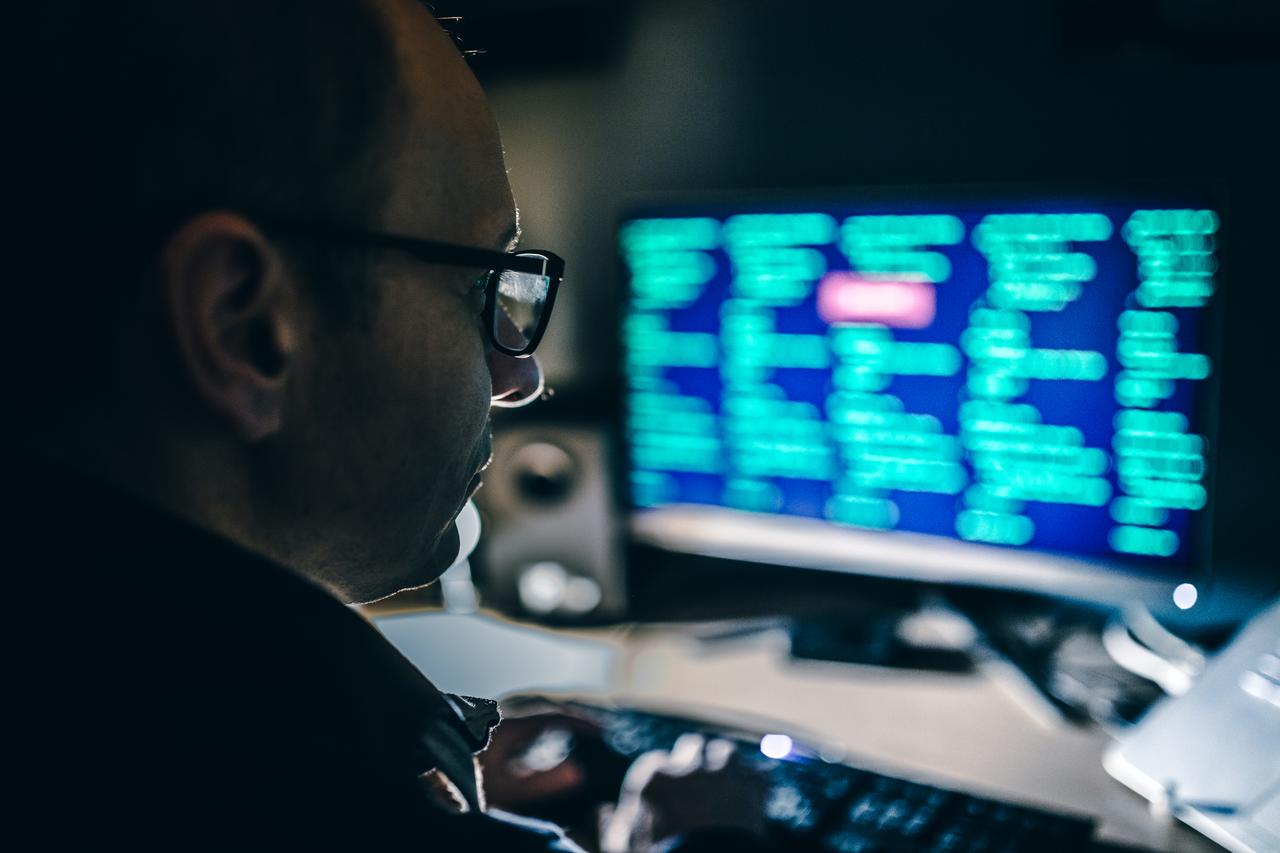

Cyberbedrohungen nehmen weiter an Volumen und Raffinesse zu und erfordern neue Technologien, um die Security zu gewährleisten. Unsere DevSecOps-Methode bedeutet, dass wir kontinuierlich innovative Technologien und neue Cybersicherheitsfunktionen entwickeln, damit Sie schon heute auf die Bedrohungen von morgen vorbereitet sind. Neben der Bewertung und Entwicklung neuer Technologien konzentrieren wir uns auf KI, Automatisierung und eine engere Service-Orchestrierung, um die Sicherheitsmassnahmen zu optimieren. Wir senken kontinuierlich den Verwaltungsaufwand und reduzieren die Ressourcenbedarf, damit unsere Kunden mehr Zeit haben, sich auf andere Projekte zu konzentrieren.

Mehr ist besser

Vorhandene Bedrohungsbibliotheken sind umfangreich und wachsen ständig, sodass bekannte Bedrohungen, die in eine Umgebung eindringen, leicht erkannt werden. Security-Repositorys verfügen ausserdem über bekannte Abhilfemassnahmen gegen Bedrohungen, um die Eindämmung und Behebung zu beschleunigen.

Sicherheitsdaten werden gespeichert und aufbewahrt, um den Ursprung einer Sicherheitsbedrohung auf die eigentliche Ursache zurückzuverfolgen. Die Datenspeicherung ist erforderlich, um gesetzliche Aufbewahrungspflichten einzuhalten und Anforderungen an Compliance-Audits zu unterstützen. Suchkriterien und Prüfprogramme analysieren aktuelle und historische Daten, um die Ursache von Bedrohungen zu ermitteln und künftige Sicherheitsmassnahmen zu implementieren.

Lassen Sie die Komplexität

hinter sich

Sie möchten auch von der Open Systems SASE Experience profitieren? Unsere Experten helfen Ihnen gern weiter.

Kontakt