Gartner nennt SASE transformativ

Die Märkte für Networking-, SD-WAN und Cloud-Zugriffssicherheit haben in letzter Zeit mit einem neuen cloudbasierten Technologie-Framework aufhorchen lassen, das verspricht, einige der schwerwiegendsten IT-Probleme zu beseitigen. Das Marktforschungsunternehmen Gartner hat das Framework Secure Access Service Edge (SASE) – „Sassy“ – genannt und es als „transformativ“ bezeichnet. Das Aufkommen von SASE spiegelt die digitale Transformation in den heutigen Unternehmen wider, wodurch die Anforderungen digitaler Unternehmen an einen dynamischen Zugang erhöht werden.

Was genau ist SASE?

In seinem kürzlich veröffentlichten Bericht The Future Network Security Is in the Cloud definierte Gartner SASE als „ein neu entstehendes Angebot, das umfassende WAN-Funktionen mit umfassenden Netzwerksicherheitsfunktionen (wie SWG, CASB, FWaaS und ZTNA) kombiniert, um die dynamische sichere Zugangsbedürfnisse digitaler Unternehmen zu unterstützen.“

Was treibt die Einführung von SASE voran?

Werfen wir einen kurzen Blick darauf, warum SASE keine Modeerscheinung ist, sondern die Zukunft des Networking und des sicheren Cloud-Zugangs. Heute befinden sich mehr Benutzer, Geräte, Anwendungen, Services und Daten ausserhalb des Unternehmens als innerhalb davon. Zunehmend verlässt sich eine mobile bzw. remote arbeitende Belegschaft auf unzählige Geräte, die alle Zugriff auf Daten und Anwendungen benötigen und und sich von überall aus mit Unternehmensnetzwerken verbinden wollen. Dieser Trend verlagert auch sensible Daten und zentrale Geschäftsanwendungen ausserhalb der Firewall auf öffentliche Clouds bis hin zu mobilen Geräten, die leicht verloren gehen oder gestohlen werden können.

Herkömmliche „Hub-and-Spoke“-Netzwerk- und Sicherheitsarchitekturen wurden nicht für diese Arten dynamischer, fliessender und verteilter Nutzungsmuster entwickelt. Schauen wir uns vor allem zwei repräsentative Herausforderungen an.

Erstens stossen Remote-Benutzer häufig auf Leistungsprobleme, die in der Regel durch Netzwerk- und Serviceketten-Latenzen verursacht werden. Dies liegt daran, dass in der herkömmlichen Netzwerkarchitektur der Verkehr durch verschiedenste Netzwerksicherheitsgeräte im kilometerweit entfernten Rechenzentrum geleitet werden muss.

Der zweite Punkt sind die Auswirkungen von Sicherheitskontrollen – oder deren Fehlen. Wenn Entwickler tagelang warten müssen, bis die IT jedes Mal, wenn sie neue Apps in die Cloud bringen, die Firewall-Richtlinien aktualisiert, leidet die Produktivität. Wenn Benutzer Daten herunterladen und in eine beliebige SaaS- oder Cloud-App hochladen können, kann es mit Sicherheit zu Datenlecks kommen. Der Punkt ist, dass Leistung/Benutzbarkeit und Sicherheitsfragen um die Aufmerksamkeit der IT wetteifern, häufig mit widersprüchlichen Anforderungen.

Folglich ist die IT überfordert. Die Teams haben Schwierigkeiten, mit den steigenden Erwartungen und Anforderungen von allen Seiten (Benutzer, Unternehmen und Sicherheit) Schritt zu halten, da sie durch strukturelle Probleme gelähmt sind. Zum einen ist es nicht praktikabel, das bestehende Hub-and-Spoke-Netzwerk zur Verbesserung der Benutzererfahrung abzureissen. Ausserdem fehlen ihnen die Tools und Fähigkeiten (vom Personal ganz zu schweigen), um fundierte Sicherheitsentscheidungen zu treffen.

So stehen die Teams unter ständigem Druck, einen heiklen Balanceakt auszuführen: Zwischen dem Blockieren von Abläufen, die geschäftliche Agilität behindern könnten, und dem Zulassen von Abläufen, die dem Unternehmen schaden könnten. Darüber hinaus haben IT-Teams in der Regel nur einen geringen umsetzbaren Überblick über die Vorgänge in ihren Umgebungen und sind oft gezwungen, potenziell folgenschwere Entscheidungen auf der Grundlage unvollständiger Informationen zu treffen. Daher setzen sie häufig Sicherheitsrichtlinien ein, die entweder zu streng oder zu locker sind. Und vergessen wir nicht die ständige Herausforderung, diese Richtlinien immer auf dem neuesten Stand zu halten oder geräteübergreifend zu synchronisieren.

Am Ende ist niemand zufrieden. Demzufolge umgehen viele Benutzer einfach ihr Unternehmensnetzwerk ganz und gar, wenn sie können. Das Ergebnis kann eine Vielzahl unerwünschter Ergebnisse und Sicherheitsrisiken umfassen, einschliesslich Schatten-IT, Datenverlust, Malware und Daten-Exfiltration.

Wie kann SASE helfen?

Grundsätzlich stellt SASE traditionelle Netzwerkmodelle auf den Kopf, indem der Zugriff auf Netzwerk- und Sicherheitsfunktionen so nah an den Benutzer wie ein cloudbasierter Service bereitgestellt wird. Darüber hinaus sorgt die hochintegrierte Architektur dafür, dass Benutzer die bestmögliche Leistung erhalten, während die IT – über den SASE-Anbieter – präzisere, aktuellere Sicherheitsrichtlinien durchsetzen kann.

Laut Gartner:„SASE-Funktionen werden als Service bereitgestellt, der auf der Identität der Entität, dem Echtzeitkontext, den Sicherheits-/Compliance-Richtlinien des Unternehmens und der kontinuierlichen Bewertung von Risiko/Vertrauen während der gesamten Sitzungen basiert.“

Genauer gesagt, fördert die SASE-Architektur:

- Enge Integration von „umfassenden WAN“- und „Netzwerk-Security-Funktionen“ zur Reduzierung der Komplexität und Latenz, die mit mit lose gekoppelten Einzelprodukten verbunden sind.

- Allgegenwärtige, gut durchdachte Cloud-Services (ergänzt durch Thin-Branch-Geräte), von denen die durchgängige Netzwerklatenz erheblich reduziert wird.

- Kontextbasierte Richtlinienfunktionen in Echtzeit, die zur Verbesserung der Genauigkeit und Wirksamkeit von Richtlinien beitragen.

- Bereitstellung von SASE als Service, der den Betriebsaufwand reduziert.

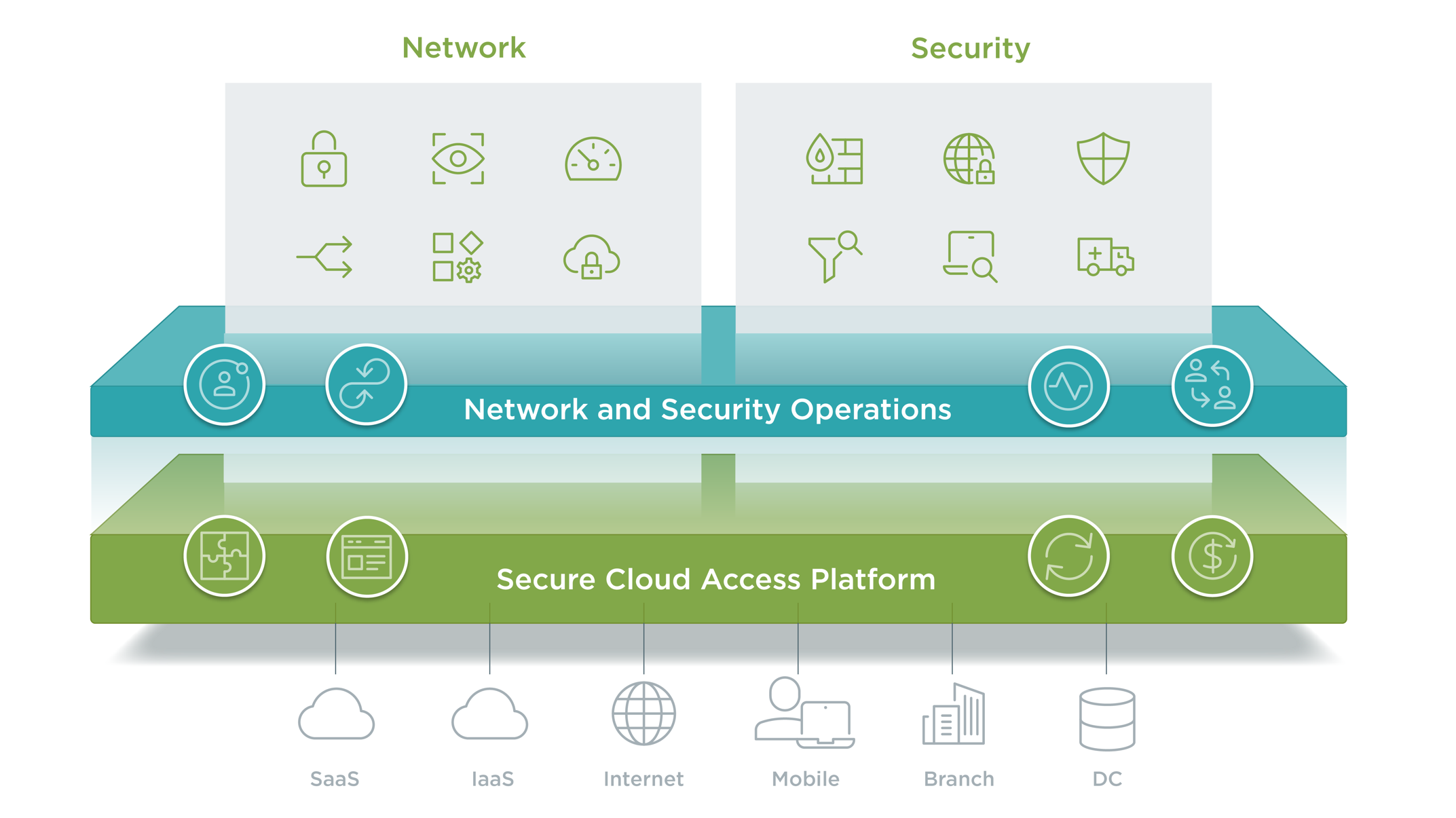

Enge Integration von Netzwerk- und Sicherheitsfunktionen

Eine grundlegende Anforderung eines SASE-Angebots ist die enge Integration von Netzwerk- und Sicherheitsfunktionen. Zu den wichtigsten SASE-Technologien gehören SD-WAN, WAN-Optimierung, Firewall, Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Data Leakage Protection (DLP) und Zero Trust Network Access/Security Defined Perimeter (ZTNA/SDP).

Gartner empfiehlt Unternehmen ausdrücklich, „SASE-Angebote zu vermeiden, die zusammengestückelt sind. Bewerten Sie die Integration der Services und deren Fähigkeit, über eine einzige Konsole und eine einzige Methode für die Festlegung von Richtlinien als eine einzige Erfahrung zu orchestrieren.“ In der Praxis erfordert dies architektonische Fähigkeiten, die es verschiedenen Diensten ermöglichen, zusammenzuarbeiten und gemeinsame Datensätze und Richtlinien zu nutzen.

Maximale Integration, optimaler Cloud-Service, minimale Latenz

Die nächste Anforderung besteht darin, integrierte Funktionen mit der geringsten Netzlatenz anzubieten. Das erfordert eine SASE-Lösung mit:

- Weit (weltweit) verteilte POPs (Points of Presence), um sicherzustellen, dass der Nutzerverkehr von überall her mit minimaler Latenz zu den SASE-Service gelangen kann.

- Dichte Peerings mit geringer Latenz mit anderen Internet- und Cloud-Anbietern, damit der Benutzerdatenverkehr so direkt wie möglich an sein endgültiges Ziel weitergeleitet werden kann.

Ein solches optimiertes Cloud-Netzwerk kann (und sollte) durch lokale (physische oder virtuelle) Services ergänzt werden, um grössere Büros zu betreuen.

Es versteht sich von selbst, dass cloudbasierte SASE-Services so funktionieren sollten, wie wir es von Cloud-Services erwarten – wie automatisierte Bereitstellung, elastische Skalierung, kontinuierliche Integration/kontinuierliche Bereitstellung, kontinuierliches Monitoring, automatisierte Wiederherstellung usw. Kurz gesagt, ein SASE-Service sollte cloudbasiert sein, damit er sich nahtlos an veränderte Bedingungen anpassen kann.

Richtlinien brauchen Kontext

Im Gegensatz zu herkömmlichen, starren, netzwerkbasierten Richtlinien benötigt die IT mit SASE-Services Fähigkeiten zur Durchsetzung von Richtlinien basierend auf benutzer- und serviceorientierten Kontexten wie Anwendung-ID und Benutzer-ID (ebenso wie andere Kontexte wie Risiko, Geräteprofil, Tageszeit, Standort oder Sensitivität von Daten, auf die zugegriffen wird). Laut Gartner braucht die IT ausserdem „die Fähigkeit, das Risiko bzw. das Vertrauen während der Sitzungen kontinuierlich zu bewerten.“

Kontextbasierte Richtlinien ermöglichen massgeschneiderte, präzisere Richtlinien, die einfacher zu verstehen, zu überwachen und zu verwalten sind. Die Synchronisierung und Aktualisierung von Richtlinien (in mehreren SASE-Services) ist mit identitäts-/kontextzentrierten Richtlinien viel einfacher. Dies wiederum führt zu einem geringeren Betriebsaufwand, weniger Fehlern und mehr Sicherheit.

SASE bedeutet Service

SASE ist von der Definition her ein Service. Die IT sollte nicht wie heute mehrere unterschiedliche Produkte einsetzen und verwalten müssen. Dennoch sollten Sie bedenken, in welchem Masse Ihr IT-Personal an der Verwaltung des SASE-Dienstes beteiligt sein wird. Möchten Sie einen vollständig verwalteten Service, bei dem der SASE-Anbieter alles abwickelt (Servicebereitstellung, Management, Überwachung, Fehlerbehebung)? Oder möchten Sie bestimmte Self-Service-Funktionen beibehalten, z. B. Regeländerungen der Firewall vornehmen, Webproxy-Whitelists aktualisieren?

Ob vollständig verwaltet oder Self-Service, Sie sollten sich unbedingt die Service-Level-Vereinbarungen solcher Angebote ansehen. Von welcher Bearbeitungszeit ist beim unweigerlichen Auftreten von Problemen auszugehen? Hilft der Anbieter bei der Entwicklung und Aufrechterhaltung von Sicherheitsrichtlinien? Und so weiter. Sprechen Sie mit aktuellen und ehemaligen Benutzern des Anbieters.

SASE-Dienste von Open Systems

Open Systems hat bereits mehrere hochintegrierte SD-WAN- und Sicherheitsfunktionen als Service für Cloud- und Standort-Umgebungen angeboten, bevor SASE das nächste grosse Ding wurde. Tatsächlich haben wir vor etwa fünf Jahren begonnen, SD-WAN-Services anzubieten.

Here are some of the highlights of the Open Systems SASE solutions available today:

- Integrierte Netzwerk- und Sicherheits-Services, darunter SD-WAN, Application Optimization, FW, SWG, CASB und VPN. (Dazu zählen Services wie Secure Email Gateway (SEG) und Endpoint Detection and Response (EDR), die nicht Teil der heute von Gartner definierten SASE-Services sind).

- Integrierte Services, die in Standort-Umgebungen und in den grossen öffentlichen Clouds wie Azure und AWS bereitgestellt werden können.

- Anwendungs- und identitätsbewusst sowie mit Cloud-Identitätsanbietern integrierbar.

- Mission Control bietet einen wirklich erstklassigen NOC- und SOC-Service.

Lassen Sie die Komplexität

hinter sich

Sie möchten auch von der Open Systems SASE Experience profitieren? Unsere Experten helfen Ihnen gern weiter.

Kontakt