Warum die enge Integration die wahre Kernkomponente von SASE ist

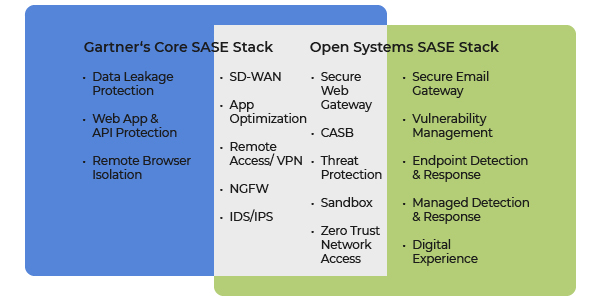

Die meisten IT-Experten haben inzwischen von Secure Access Service Edge (SASE) gehört, einer neuen Kategorie von Produkten und Diensten, die SD-WAN mit umfassenden Netzwerksicherheitsfunktionen zusammenführt. In dem Bericht The Future Network Security Is in the Cloud vom August 2019 empfiehlt Gartner eine Liste der Kerntechnologien, die jede SASE-Lösung beinhalten sollte. Es ist eine ziemlich lange Liste mit Mainstream-Technologien wie SD-WAN und Secure Web Gateway (SWG) ebenso wie weiteren Nischentechnologien wie Software Defined Perimeter (SDP) und Remote Browser Isolation (RBI).

Open Systems bietet jedoch bereits den Grossteil dieser SASE-Kerntechnologien als Service für Cloud- und lokale Standort-Umgebungen an. Noch wichtiger ist, dass der SASE von Open Systems eine weitere wichtige Definition von SASE durch Gartner erfüllt: Er sollte ein integriertes Netzwerk sowie Sicherheits-Services bereitstellen, die „als eine einzige Erfahrung von einer einzigen Konsole aus und als eine einzige Methode zur Festlegung von Richtlinien orchestriert werden können.“ Diese Integration, genauer gesagt, die „enge Integration“, ist der eigentliche Schlüssel zu SASE und genau darin liegt die Stärke von Open Systems.

Es steckt viel in der engen SASE-Integration, aber beginnen wir die Analyse damit, indem wir die vollständige Liste unter den Netzwerk- und Sicherheitstechnologien aufschlüsseln, die laut Gartner in einen SASE-Kern-Stack integriert werden sollten.

Zusätzlich zu den zurzeit von Gartner spezifizierten Komponenten bietet die Plattform von Open Systems auch Secure Email Gateway (SEG) ebenso wie Managed Detection and Response (MDR)-Services an.

Natürlich umfasst eine gut konzipierte SASE-Lösung mehr als nur einen Stack von Netzwerk- und Sicherheitskomponenten. Warum sollte man die ausufernden Sicherheitsgeräte, die sich jetzt in Ihren Rechenzentren in der Cloud befinden, nachbilden wollen? Sie müssen immer noch mehrere Geräte und die damit verbundene Komplexität von mehreren Konsolen aus verwalten. Die Benutzererfahrung wird sich möglicherweise nicht merklich verbessern, da ihr Datenverkehr immer noch über eine Reihe von Service-verketteten Geräten geleitet werden muss. Der Punkt ist, dass diese „zusammengesetzten“ Einzellösungen – ob sie nun in der Cloud gehostet werden oder nicht – kein SASE darstellen. Damit SASE-Services die Benutzererfahrung verbessern und die Verwaltungskomplexität in allen Services reduzieren, muss eine enge Integration vorhanden sein.

Wie erreicht man eine engere Integration für eine bessere Leistung? Es kann bedeuten, die Anzahl der Serviceketten zu reduzieren: z. B. zwischen SWG und CASB, zwischen der DPI Engine und der Firewall und so weiter. Dies kann auch bedeuten, dass verstärkt „Single-Pass-Ausführungen“ verwendet werden, bei denen Pakete nur einmal entschlüsselt und erneut verschlüsselt werden. Mit anderen Worten: Alle notwendigen Klassifizierungs- und Richtliniendurchsetzungsaktionen für mehrere Services – von NGFW über SD-WAN bis hin zu SWG – werden ohne Verschlüsselung und Neuverschlüsselung bei jedem Service durchgeführt und minimieren so die Latenz.

Warum ist eine enge Integration so wichtig?

Der Hauptgrund, warum wir eine engere Integration benötigen, ist die einheitliche Transparenz und Richtliniendurchsetzung in allen Services. Nur wenn wir eine gemeinsame Transparenz mit einheitlichen Begriffen und Kontexten haben, können wir beurteilen, was in der Umgebung geschieht, herausfinden, was zu tun ist, einheitliche Richtlinien implementieren, Probleme schneller und genauer beheben usw.

In erster Linie benötigen wir eine einheitliche „zentrale“ Benutzeroberfläche, von der aus alle Services verwaltet werden – was leichter gesagt als getan ist. Viele Anbieter haben keine einzelne Verwaltungsstation, da zahlreiche ihrer Einzellösungen wahrscheinlich aus verschiedenen Quellen stammen. Eine engere Integration ist natürlich mehr als nur die zentrale Benutzeroberfläche. Sie bedeutet auch, dass dieselben Bedingungen und Werte für mehrere Services verwendet werden. So sollte beispielsweise die Benutzer-ID ABC auf dem VPN-Gateway mit der Benutzer-ID ABC auf der Firewall übereinstimmen. Oder: Die Anwendungs-ID XYZ sollte auf der L7-Firewall und dem Pfadauswahlalgorithmus gleich sein. Es könnte auch bedeuten, dass man prüft, ob Richtlinien für mehrere Services miteinander in Konflikt stehen. Sie möchten beispielsweise nicht dieselbe URL für die Web Proxy Bypass List und die Web Proxy Blocklist haben.

Das ist natürlich stark vereinfacht ausgedrückt. Eine engere Integration zwischen Services ist leichter gesagt als getan, aber sie muss realisiert werden. Denn ohne eine gemeinsame Verwaltungsplattform ist es fast unmöglich, ein hohes Serviceniveau zu bieten.

Schlussfolgerung: Nur eine enge Integration ermöglicht die wahren Vorteile von SASE und nur fundierte Erfahrung kann sie liefern.

Zusammengefasst ist der Hauptvorteil eines eng integrierten SASE-Komponenten-Stacks eine einheitliche Transparenz und Richtliniendurchsetzung in mehreren Services. Die Bereitstellung dieser Lösung führt zu genaueren und effektiveren Sicherheitsrichtlinien, weniger widersprüchlichen Richtlinien, weniger Fehlern, weniger Ausfällen, einfacherer Fehlerbehebung und mehr. Zweitens sollte eine engere Integration zu einer besseren Gesamtleistung führen, da weniger Serviceketten und eine höhere Nutzung von Single-Pass-Ausführungen erforderlich sind.

Diese Vorteile sind natürlich für jeden offensichtlich, der mehrere Einzellösungen verwaltet. Open Systems hat ein etwas tieferes Verständnis, was eine enge Integration angeht. Dieses Verständnis ist das Ergebnis von über 20 Jahren Erfahrung in der Integration verschiedener Arten von Softwarepaketen (intern, Open Source und OEM), und operativen Services für sehr anspruchsvolle Kunden rund um den Globus. Schon lange bevor es den Begriff „SASE“ gab, haben wir viele der Kernkomponenten als Service angeboten.

Open Systems richtet auch die Serviceentwicklung und den Servicebetrieb nach einem DevOps-Modell aus. Entwickler arbeiten in unseren Mission Control NOC und SOC. Und wir legen Wert darauf, Pakete von Open Source und Drittanbietern so nahtlos wie möglich in die Open-Systems-Plattform zu integrieren. Die dafür erforderlichen anfänglichen Investitionen machen sich durch einfachere, weniger fehleranfällige Vorgänge um ein Vielfaches bezahlt.

Wenn Sie Ihre Netzwerk- und Sicherheitsabläufe vereinfachen möchten, sollten Sie keinesfalls versäumen, potenzielle SASE-Anbieter hiernach zu fragen: (1) Bieten sie Ihre wichtigsten Netzwerk- und Sicherheitsfunktionen als Service an? und (2) Wie eng sind diese Services integriert?

Im nächsten Blogbeitrag wird die Rolle der sicheren, leistungsfähigen Cloud-Bereitstellung in SASE-Angeboten erörtert.

Lassen Sie die Komplexität

hinter sich

Sie möchten auch von der Open Systems SASE Experience profitieren? Unsere Experten helfen Ihnen gern weiter.

Kontakt