Managed vs. DIY ZTNA

Eines habe ich in Projekten immer wieder gelernt: Kunden schätzen pragmatische Schritte, klare Ergebnisse und möglichst wenig Komplikationen bei der Einführung von Zero Trust Network Access (ZTNA). Das brachte mich zur Frage: Wie würde ich einen Managed-ZTNA-Service beschreiben?

Zunächst würde ich erklären, was „Managed ZTNA“ in der Praxis bedeutet – und wo Selbstverwaltung die bessere Wahl ist. Anschliessend zeige ich, wie wir unsere Kunden auf der ZTNA-Reise begleiten: vom ersten angebundenen System bis hin zur Optimierung im laufenden Betrieb.

Die Bedeutung von „Managed ZTNA“

Entscheiden Sie sich für einen Managed-ZTNA-Service, übernehmen wir Verantwortung von Anfang bis Ende – aber nicht die Kontrolle über Ihr Geschäft. Die liegt selbstverständlich bei Ihnen.

Unsere Aufgaben: Endgeräte konfigurieren, Anwendungen anbinden, Zugriffsanforderungen in Richtlinien übersetzen und Vorfälle beheben. Und das nicht nur am Tag der Einführung, sondern Tag für Tag. Eine Anfrage kann so schlicht sein wie: „Diese Nutzer brauchen Zugriff auf diese App.“ Wir kümmern uns um den Rest. Das ist für mich der eigentliche Mehrwert: Sie arbeiten mit Experten, während Ihr Team sich voll auf das Kerngeschäft konzentrieren kann.

Bei einer nicht gemanagten Lösung (klassische ZTNA-Software) müssen Ihre Administratoren alle Produktdetails selbst erlernen, Richtlinien entwerfen und mit dem Hersteller-Support klären, wenn etwas nicht funktioniert. Ohne Premium-Support kann das Wochen dauern. Fehlerbehebungen sogar über Monate.

Managed ZTNA macht den Unterschied zwischen:

- „Ich finde selbst heraus, warum es nicht funktioniert.“

und - „Sagen Sie uns einfach, welches Ergebnis Sie brauchen – wir sorgen dafür.“

Wann Managed vs. Self-Managed sinnvoll ist

In meiner täglichen Arbeit sehe ich: Die Wahl hängt stark von der jeweiligen Umgebung ab.

- Grosse, verteilte Umgebungen erzielen den grössten Nutzen durch Managed ZTNA. Es gibt schlicht zu viele Apps, Nutzergruppen und Änderungen, als dass interne IT-Teams alles stemmen könnten – es ist wie Verkehrszählen an einem Autobahnkreuz.

- Kleinere Teams bevorzugen manchmal Selbstverwaltung – aus Budget- oder Kontrollgründen. Das funktioniert für ihre Situation gut. Wir stellen dafür Self-Service-Funktionen bereit, mit denen sie Apps selbst konfigurieren können. Und natürlich unterstützen wir sie, wenn es Probleme gibt.

Die ZTNA-Reise: phasenweise, kontinuierlich, messbar

ZTNA-Projekte starten wir mit klaren Erwartungen und einem klaren Fahrplan.

Erwartungen: Gleich zu Beginn holen wir alle Stakeholder an einen Tisch. Mit einem Governance-Modell stellen wir sicher, dass Qualität, Kostenkontrolle und Zusammenarbeit stimmen. So sind die Projektziele von Anfang an auf die Unternehmensziele abgestimmt.

Der Beginn: Viele Kunden verfügen nicht über ein vollständiges App-Inventar – das ist kein Problem. Der erste Schritt ist daher, herauszufinden, welche Anwendungen genutzt werden und von wem. Danach konfigurieren wir Endgeräte, ordnen Zugriffe Benutzergruppen zu und definieren Richtlinien. Anschliessend binden wir die ersten Apps an und starten mit einer Testgruppe (PoC), bevor wir das Rollout in Wellen durchführen. Dabei verfeinern wir die Richtlinien Schritt für Schritt, nach dem Prinzip: so restriktiv wie möglich, ohne den Betrieb zu stören.

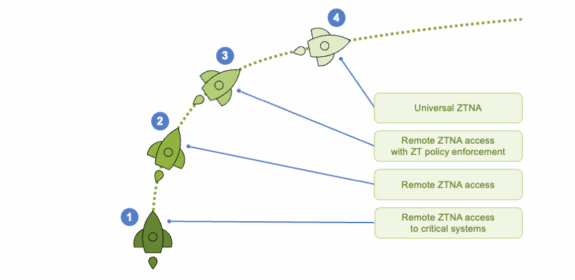

Das passt zu unserem empfohlenen Vier-Phasen-Plan für die Zero-Trust-Einführung, bei dem ZTNA das Rückgrat bildet:

- Phase 1: Einstieg mit Drittanbieterzugriff und Fokus auf kritische Systeme.

Drittanbieter haben in der Regel Zugriff auf hochkritische und spezialisierte Systeme, da sie für deren Wartung verantwortlich sind. Normalerweise brauchen sie nur sehr spezifischen Zugriff auf einzelne Maschinen, nicht auf das gesamte Firmennetzwerk. „Bring Your Own Device“ (BYOD)-Zugriffe sind im Prinzip wie Drittanbieterzugriffe – auch sie sichern wir in dieser Phase ab. - Phase 2: Legacy-VPN ersetzen.

Wir sehen oft, dass dieselben Nutzer mit VPN bei Remote-Arbeit mehr Zugriffsrechte haben als vor Ort. In dieser Phase setzen wir ZTNA so auf, dass Remote-Nutzer weiterhin wie gewohnt auf das Netzwerk zugreifen können. Ein willkommener Nebeneffekt: Häufig sinkt die Latenz, weil sich Nutzer mit dem nächstgelegenen PoP verbinden. - Phase 3: Granulare Richtlinien definieren.

Hier migrieren wir verwaltete Geräte schrittweise von netzwerkbasiertem Zugriff zu applikationsbasiertem Zugriff. Ziel ist es, kleine, pragmatische Schritte zu gehen. Oft ist das die kniffligste Phase – nicht wegen technischer Komplexität, sondern weil IT-Abteilungen nicht immer alle Richtlinien bereits kennen. Es gilt, die Details sorgfältig zu sortieren. - Phase 4: Richtlinien für Remote- und On-Prem-Nutzer vereinheitlichen.

Damit wird sichergestellt, dass die ZTNA-Richtlinie überall gleichermassen greift – unabhängig davon, ob Mitarbeiter im Büro oder remote arbeiten.

Das Ergebnis: Weniger Unterbrechungen, mehr Kontrolle.

Co-Management ohne Chaos

Unsere Devise lautet: zuhören.

- Sie möchten eine App selbst konfigurieren? Gerne – wir stellen Plattform und Anleitung bereit.

- Sie wollen den kompletten Prozess abgeben? Dann übernehmen wir.

Viele Kunden kombinieren beide Ansätze: Routineänderungen erledigen sie selbst, für komplexe Fälle oder dringende Anliegen wenden sie sich an uns.

Was in der Praxis oft schiefläuft (und wie wir es beheben)

ZTNA gibt es in zwei Varianten: mit Agent (auf dem Endgerät) oder agentenlos (über den Browser). Beide bringen gewisse Fallstricke mit sich:

- Web-App ≠ simples HTTP:

Eine Seite, die wie HTTP aussieht, kann im Hintergrund auf LDAP, Kerberos, DNS oder andere Backend-Services angewiesen sein. Agentenloser Zugriff schlägt fehl, solange diese Abhängigkeiten nicht berücksichtigt sind. Mit Agent können wir mehr Protokolle direkt unterstützen. Auch bei agentenlosen Setups können wir exotische Web-Apps über Konfigurationsänderungen in unserer Software lauffähig machen. Wir haben das schon oft erlebt – das Problem liegt meist nicht am Produkt, sondern an der verborgenen Logik der Anwendung. - Ports und Richtlinien leicht übersehen:

Ein Kunde konfiguriert eine Anwendung, und der Nutzer meldet: „Es funktioniert nicht.“ Netzwerk-Traces zeigen dann einen blockierten Port oder eine unerwartete Abhängigkeit. Wir identifizieren die Lücke durch Traffic-Analysen oder Einblicke ins Ökosystem und beheben sie schnell – und der Kunde weiss künftig, worauf er achten muss.

Day-2-Betrieb: Wo Managed seinen Wert zeigt

Nach dem Go-Live verlagert sich die Arbeit vom „Aufsetzen“ zum „Schritt halten“ mit dem laufenden Geschäft:

- Ständige Veränderungen: Anwendungen wandern von On-Prem in die Cloud, neue Tools kommen hinzu, neue Teams entstehen durch Mergers & Acquisitions (M&A). Wir passen App-Konfigurationen laufend an und synchronisieren Nutzer automatisch mit den entsprechenden ZTNA-Gruppen. So haben sie Zugriff auf genau die Ressourcen, die sie brauchen – und nur darauf.

- Störungen passieren: Wenn etwas nicht funktioniert, erstellen wir nicht einfach ein Ticket. Wir analysieren Traces und isolieren den Fehlerpunkt – selbst wenn er nicht in unserer Umgebung liegt. In einem Fall wurde der Zugriff eines Kunden extrem langsam – die Ursache war ein bekannter Bug in der Firewall eines Drittanbieters. Wir belegten das Problem Hop für Hop, sodass der Hersteller es beheben konnte. Das ersparte dem Kunden enorm viel Zeit.

- Regelmässige Bereinigungen: Wir führen Reviews durch, um ungenutzte Anwendungen stillzulegen und zu prüfen, ob Nutzer weiterhin Zugriff benötigen. Das reduziert sowohl die Angriffsfläche als auch den Administrationsaufwand mittel- und langfristig.

Wer bei Open Systems eingebunden ist

Jeder unserer Services umfasst:

- Pre-Sales & Deployment zur Definition von Scope, Zeitplan und Best Practices

- Einen festen Technical Account Manager (TAM) als Single Point of Contact – er kennt Ihr Netzwerk und Ihre Situation, was die Problemlösung beschleunigt und Entscheidungen absichert

- Mission Control Operations Center für 24×7-Betrieb und Incident-Handling – z. B. wenn eine Anwendung nicht läuft

- Self-Service-Tools im Kundenportal für schnelle Änderungen

- Community-Foren für den Erfahrungsaustausch unter Kunden

Wo Kunden den Unterschied wahrnehmen

Mit Kunden zu sprechen – und ihnen zuzuhören – ist ein wesentlicher Teil meiner Arbeit. Sie geben uns offenes und direktes Feedback zu Projekten und auch dazu, wie sie unser Unternehmen wahrnehmen.

- Einfluss auf Features:

Da wir kein riesiger Security-Konzern sind, haben die Stimmen unserer Kunden Gewicht. Wir bündeln Anfragen über alle Kunden hinweg und verschaffen ihnen so mehr Einfluss auf Drittanbieter als eine einzelne Firma allein. - Security-Lifecycle abgedeckt:

Agents und Komponenten bleiben aktuell – wir testen Updates auf Interoperabilität, bevor wir sie ausrollen. So bekommen Sie Schutz ohne Ausfälle. Selbstverwaltete Teams patchen oft zuerst und testen später – oder gar nicht. Das kann böse nach hinten losgehen. - Brücke zwischen Netzwerk und Security:

ZTNA sitzt genau an dieser Schnittstelle. Wir übersetzen Ziele in praxistaugliche Designs, denen beide Seiten vertrauen können. Übrigens nutzen wir dieselben Services auch intern – wir wissen also genau, wie sie funktionieren und wo mögliche Stolperfallen liegen.

Geschichten aus der Praxis

Was ich besonders schätze, ist die Erfahrung, die ich aus den unterschiedlichsten Herausforderungen in jedem Projekt mitnehme – Erfahrungen, die ich dann in künftigen Projekten an Kunden weitergeben kann. Im Laufe der Jahre sind mir dabei einige einprägsame Geschichten im Gedächtnis geblieben.

80 Standorte in sechs Monaten – und ein Fass Bier

Bei einer schnellen Migration für einen innovativen, globalen Hersteller halfen wir unterwegs auch, Netzwerkprobleme zu lösen, die gar nicht direkt mit dem Projekt zu tun hatten. Das Kundenteam witzelte ständig: „Wir schulden euch ein Bier.“

Zwei Jahre später standen sie tatsächlich mit einem Fass vor der Tür. Genau so eine Partnerschaft streben wir an.

M&A ohne Chaos

Besonders in Unternehmensübernahmen zeigt Managed ZTNA seine Stärke. Als einer unserer Kunden von einem internationalen Konzern übernommen wurde, nutzten wir ZTNA, um den Zugriff auf interne Ressourcen schnell zu standardisieren – während die Produktionsumgebungen beider Firmen stabil weiterliefen.

Der schnellste Einstieg

Wenn Sie am Anfang Ihrer Zero-Trust-Reise stehen, lautet unsere Empfehlung:

- Drittanbieterzugriff absichern.

- Breite VPN-Zugänge ablösen.

- ZTNA-Richtlinien schrittweise verfeinern.

So entsteht ein pragmatischer Weg, der schnell Nutzen bringt und sich mit der Zeit weiter auszahlt.

Wenn Sie tiefer in die Phasen der ZTNA-Einführung einsteigen möchten und erfahren wollen, wie wir Projekte so reibungslos umsetzen, dass Kunden die Veränderungen kaum bemerken – genau das ist unser Managed-ZTNA-Service. Und daran messen wir unseren Erfolg.

Haben Sie Fragen oder einen Use Case zum Testen?

Sagen Sie uns, welches Ergebnis Sie wollen – wir machen es möglich und halten es am Laufen.

Lassen Sie die Komplexität

hinter sich

Sie möchten auch von der Open Systems SASE Experience profitieren? Unsere Experten helfen Ihnen gern weiter.

Kontakt