Die Evolution von Quishing: Wie QR-Code-Phishing moderne Sicherheit umgeht

Das Quishing-Risiko verstehen

Quishing, also Phishing per QR-Code, ist eine noch junge, aber äusserst dynamische Angriffsmethode in der Cyberwelt. Angreifer platzieren manipulierte QR-Codes, die auf gefälschte Webseiten führen und dort Anmeldedaten abgreifen. Lösungen wie Microsoft Defender for Office 365 oder klassische Secure Email Gateways (SEGs) erkennen manche dieser Angriffe, bieten aber oft nur lückenhaften Schutz – vor allem, wenn Angreifer ausgefeilte Umgehungstechniken einsetzen.

Die Stärke von Quishing liegt darin, dass es sowohl Menschen als auch Sicherheitsfilter täuscht. Während Nutzer bei Text-Phishing-Mails längst misstrauisch geworden sind, wirken QR-Codes wie harmlose Schwarz-Weiß-Muster. Wohin sie führen, zeigt sich erst beim Scannen. Einige Sicherheitslösungen können einfache, bildbasierte QR-Codes erkennen, stoßen jedoch bei fortgeschrittenen Verschleierungsmethoden an ihre Grenzen. Verstärkt wird das Problem dadurch, dass viele Mitarbeitende die Codes mit privaten Smartphones scannen, die nicht in die Unternehmenssicherheit eingebunden sind – ein idealer Umweg am kompletten Security-Stack vorbei.

In kurzer Zeit haben sich die Angriffe weiterentwickelt: von simplen MFA-Abfragen über gezielte Weiterleitungen und personalisierte Angriffe bis hin zu Tricks, die speziell darauf ausgelegt sind, die gängigen Schutzlösungen auszutricksen.

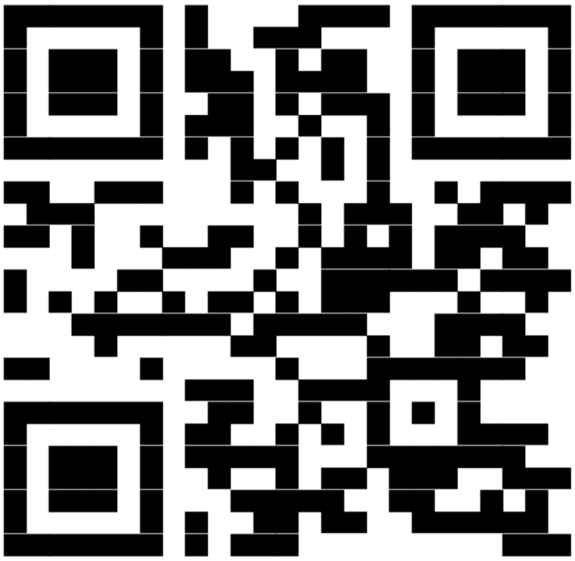

Normaler, bildbasierter QR-Code mit potenziell schädlicher URL.

Fortgeschrittene Umgehungstechniken: Immer einen Schritt voraus

Da Sicherheitsanbieter Schutzmassnahmen für QR-Codes eingeführt haben, reagieren Angreifer mit immer ausgefeilteren Umgehungstechniken. Die drei gängigsten Methoden sind:

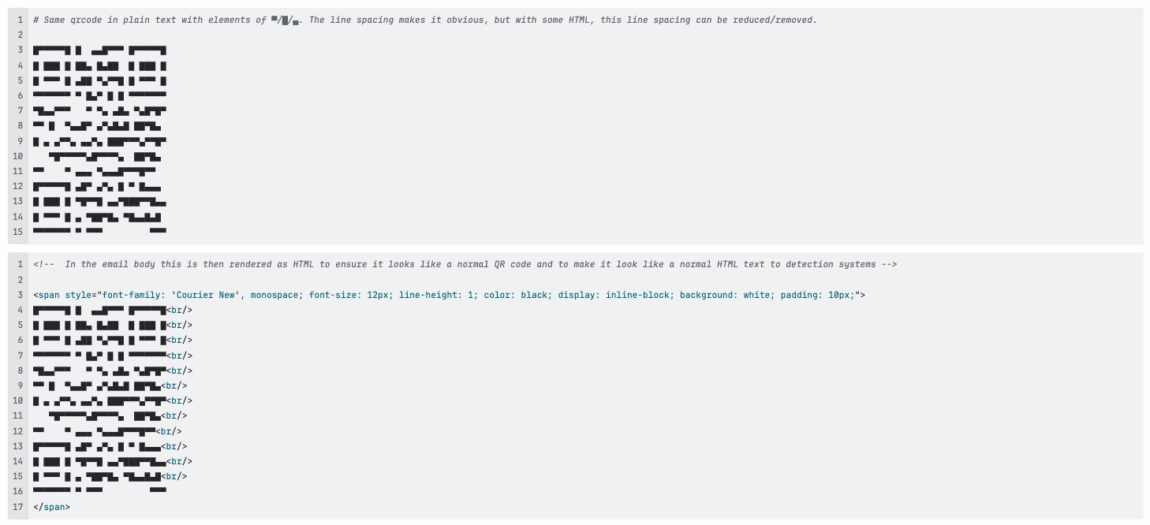

ASCII-Art-QR-Codes: Das textbasierte trojanische Pferd

Eine besonders clevere Variante besteht darin, QR-Codes mit HTML und ASCII-Zeichen statt als traditionelle Bilder darzustellen. Anstelle einer Bilddatei bauen Angreifer QR-Codes komplett aus Textzeichen. Für das menschliche Auge wirken sie wie normale QR-Codes, für Sicherheitsscanner dagegen wie harmloser Text.

Mit dieser ASCII-basierte Methode umgehen Angreifer gezielt OCR-Engines (Optical Character Recognition)– die Technologie, auf die viele Sicherheitslösungen bei der Erkennung von QR-Codes setzen. Da diese QR-Codes technisch keine Bilder sind, schlagen klassische Bild-Scans fehl, wodurch der Angriff unentdeckt bleibt.

ASCII/UTF8-Zeichen-basierter QR-Code, wie er für den Nutzer aussieht.

# Derselbe QR-Code im Klartext mit Elementen aus ▀/█/▄. Der Zeilenabstand macht es offensichtlich, aber mit etwas HTML kann dieser Abstand reduziert oder entfernt werden.

<!– Im Mail-Body wird dies dann als HTML gerendert, sodass es für das Auge wie ein normaler QR-Code aussieht und für Erkennungssysteme wie normaler HTML-Text.–>

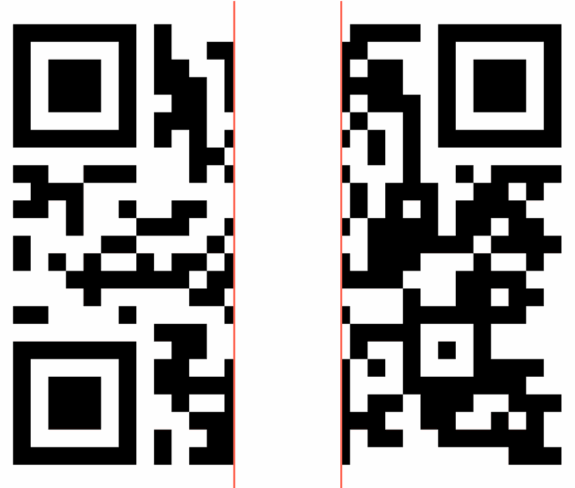

Geteilte QR-Codes: Teile und herrsche

Ein anderer Ansatz: Der QR-Code wird in zwei oder mehr separate Bilder innerhalb einer Phishing-Mail aufgeteilt. Diese Methode nutzt eine grundlegende Schwäche in der Analyse von E-Mails durch Sicherheitsscanner:

Wird ein QR-Code in mehrere Teile zerlegt, erscheint jedes Teil für sich genommen harmlos. Erst durch die Kombination – sei es durch HTML-Positionierung im Mail-Body oder durch die Betrachtung durch den Nutzer – ergibt sich ein funktionsfähiger, schädlicher QR-Code. So werden automatische Sicherheitssysteme getäuscht, während der Code für den Endnutzer dennoch funktioniert.

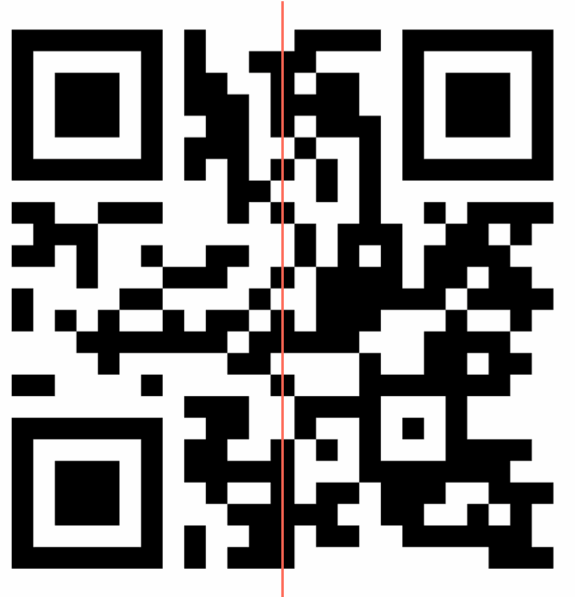

QR-Code, in zwei Dateien geteilt, die für sich genommen nicht als QR-Code erkannt werden.

Wenn diese beiden Dateien nebeneinander platziert werden, ergibt sich ein gültiger QR-Code.

QR-Code, wie er vom Nutzer in der E-Mail gesehen wird.

Verschachtelte QR-Codes: Doppelt verwirrend

Hier wird ein schädlicher QR-Code in einen legitimen eingebettet oder von einem solchen umrahmt. Dadurch entsteht visuelle Mehrdeutigkeit, die sowohl Scanner als auch Nutzer verwirrt.

Die Raffinesse liegt darin, wie QR-Code-Reader Informationen priorisieren. Je nach Scan-Winkel, Lichtverhältnissen oder genutztem Reader kann ein anderer Code ausgelesen werden. Für Scanner erschwert dies die eindeutige Zuordnung, welcher Code die eigentliche Bedrohung darstellt – oft mit der Folge von Fehlalarmen oder Falsch-Negativen.

Ein QR-Code, der in einen anderen eingebettet ist – dadurch ist es zufällig, welcher vom Smartphone des Nutzers oder der Erkennungssoftware ausgelesen wird.

Schutz vor Quishing: Technik und Awareness kombinieren

Da Angreifer ihre Methoden ständig verfeinern, ist eine Abwehrstrategie nötig, die sowohl technische als auch menschliche Faktoren berücksichtigt. Entscheidend ist ein mehrschichtiges Konzept: Nutzerbewusstsein mit KI-gestützten Erkennungstechnologien kombiniert, die QR-Codes unabhängig von Format oder Verschleierung zuverlässig analysieren.

Empfohlene Schutzmassnahmen:

- Nutzer über Risiken von QR-Codes aufklären und sicherstellen, dass kompromittierte Accounts keinen Systemzugang ermöglichen

- Sicherheitslösungen nutzen, die QR-Codes in E-Mails automatisch decodieren und die Ziel-URLs überprüfen

- KI einsetzen, die QR-Codes visuell im Mail-Body lokalisiert und mithilfe von Machine Learning Struktur und Kontext analysiert

Umfassender Schutz mit Open Systems

Die Advanced Email Security von Open Systems schützt Anwender vor Quishing-Angriffen durch fortschrittliche Extraktionsmethoden und kontextbasierte KI-Erkennung. Die Lösung rendert E-Mails so, wie sie im Client des Nutzers erscheinen würden, und analysiert diese visuelle Darstellung. Dadurch werden ASCII- und geteilte QR-Codes erkannt, die traditionelle Scanner übersehen.

In Kombination mit umfassender Threat Intelligence und kontextbasierten Machine-Learning-Modellen erkennt und blockiert die Lösung selbst hochentwickelte Umgehungstechniken, bevor sie beim Endnutzer ankommen. So bleibt Quishing wirkungslos.

Lassen Sie die Komplexität

hinter sich

Sie möchten auch von der Open Systems SASE Experience profitieren? Unsere Experten helfen Ihnen gern weiter.

Kontakt